前言

Webug4.0靶场的注入已经写了几关了,接着尝试一下XSS的关卡吧

用处

构造跨站语句,抓取本次访问的cookie发送到你的接受服务器,然后把这个欺骗的URL发送给目标诱导他打开,获取到这个cookie之后,就能用目标身份访问网站啦。

解题过程

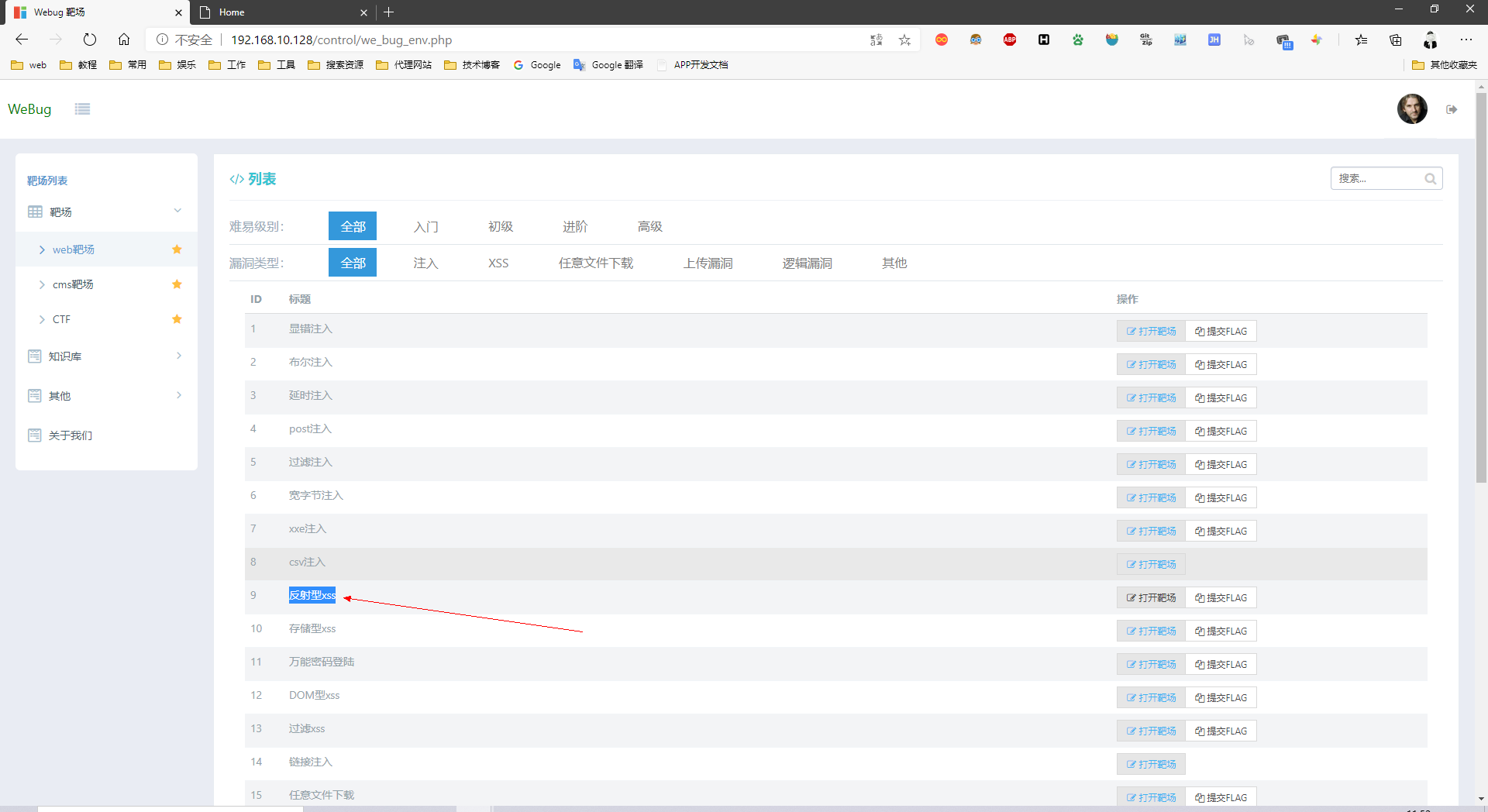

这里选择的是反射性XSS:

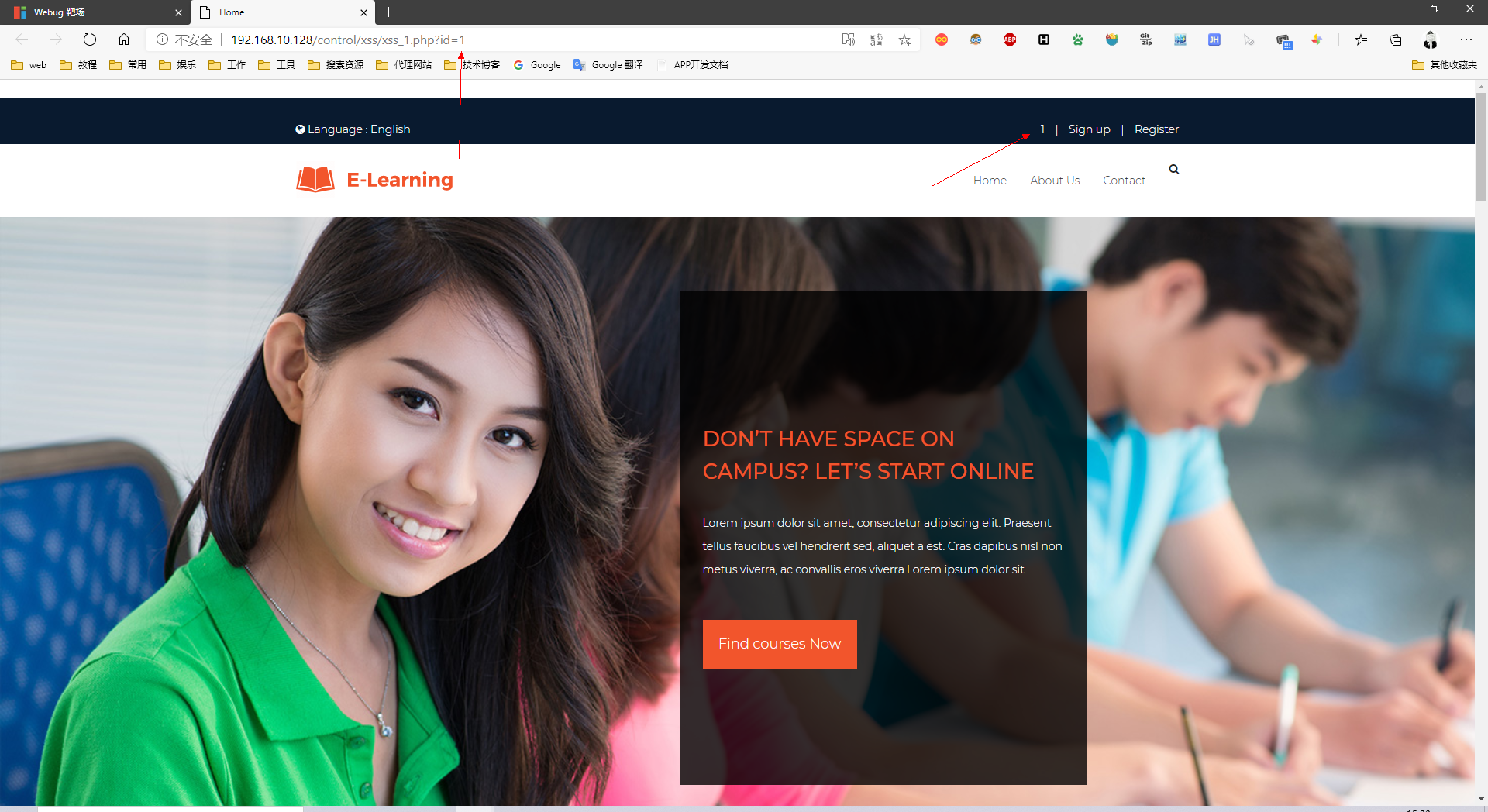

打开靶场以后就是这样:

观察一下,发现有这么一些可以重点关注的地方:

- 链接中有一个ID参数

- 右侧有一个搜索按钮

经过测试以后发现右侧的搜索按钮,无法点击

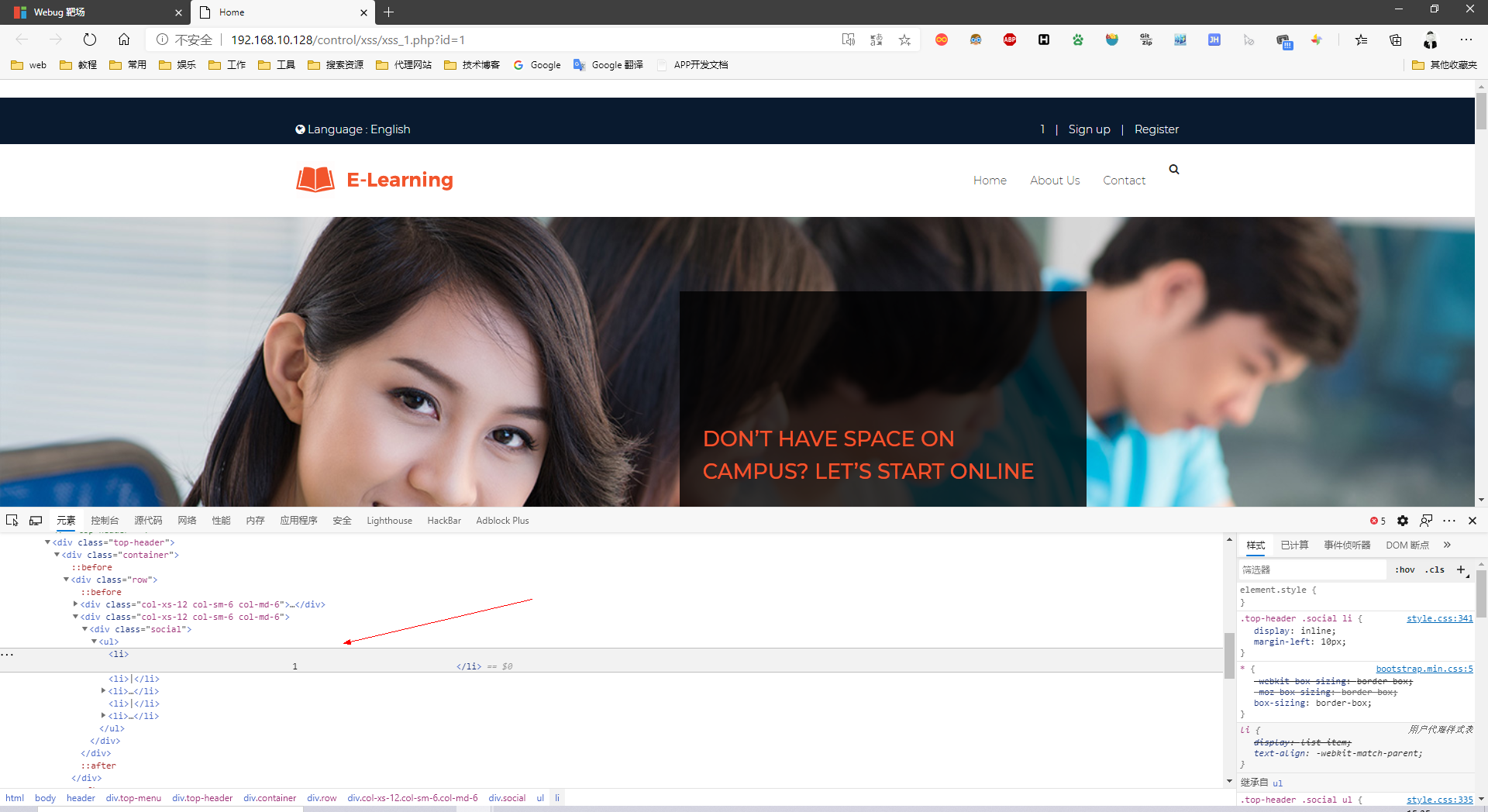

所以看一下ID这个地方,链接里面的ID是显示在导航栏上的,F12查看一下,查看字符串的位置,确定是否可以XSS:

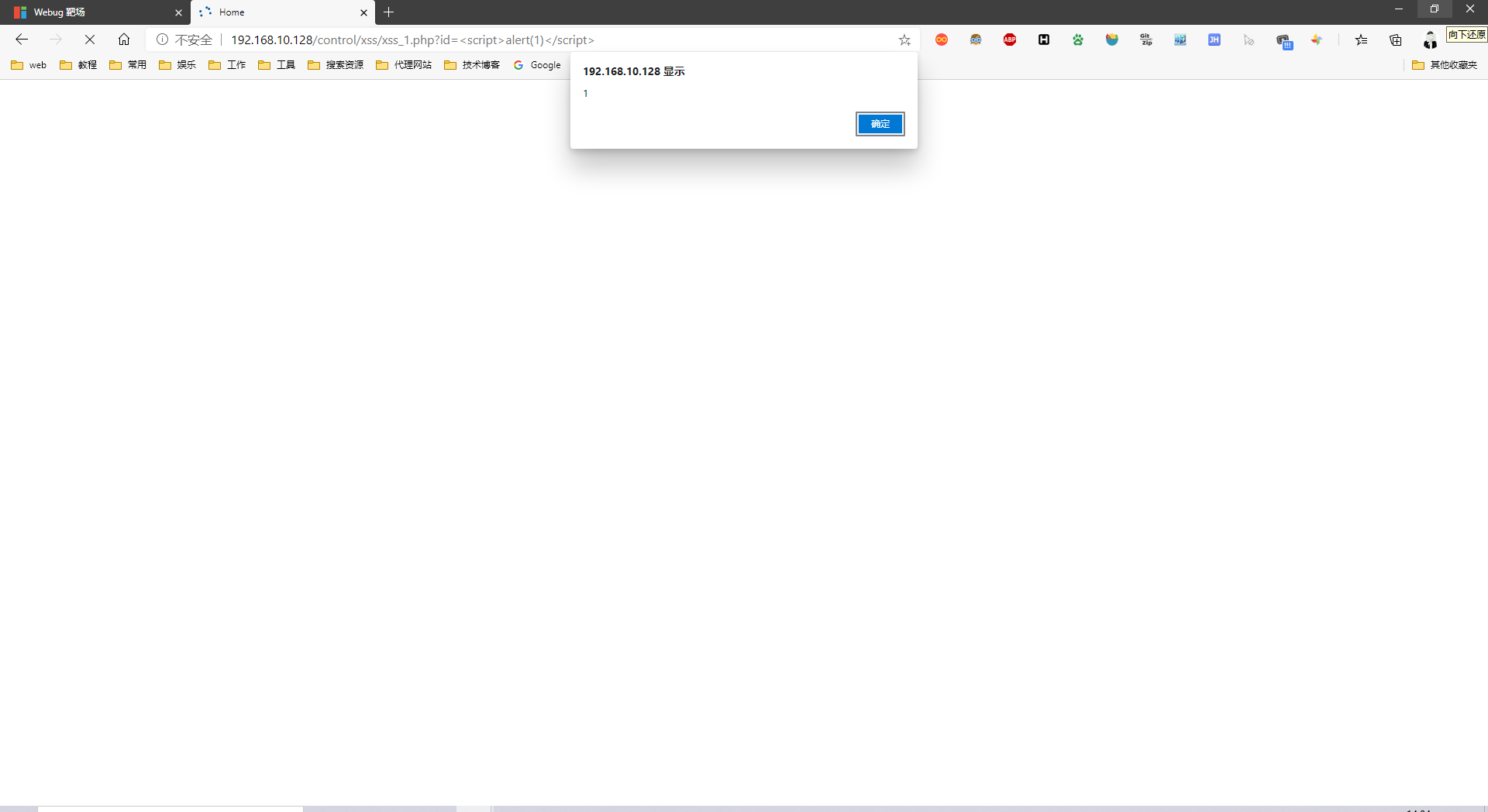

既然是XSS那就直接试一下:将ID的参数 1 改为:

<script>alert(1)</script>

成功,但是还要找一下flag

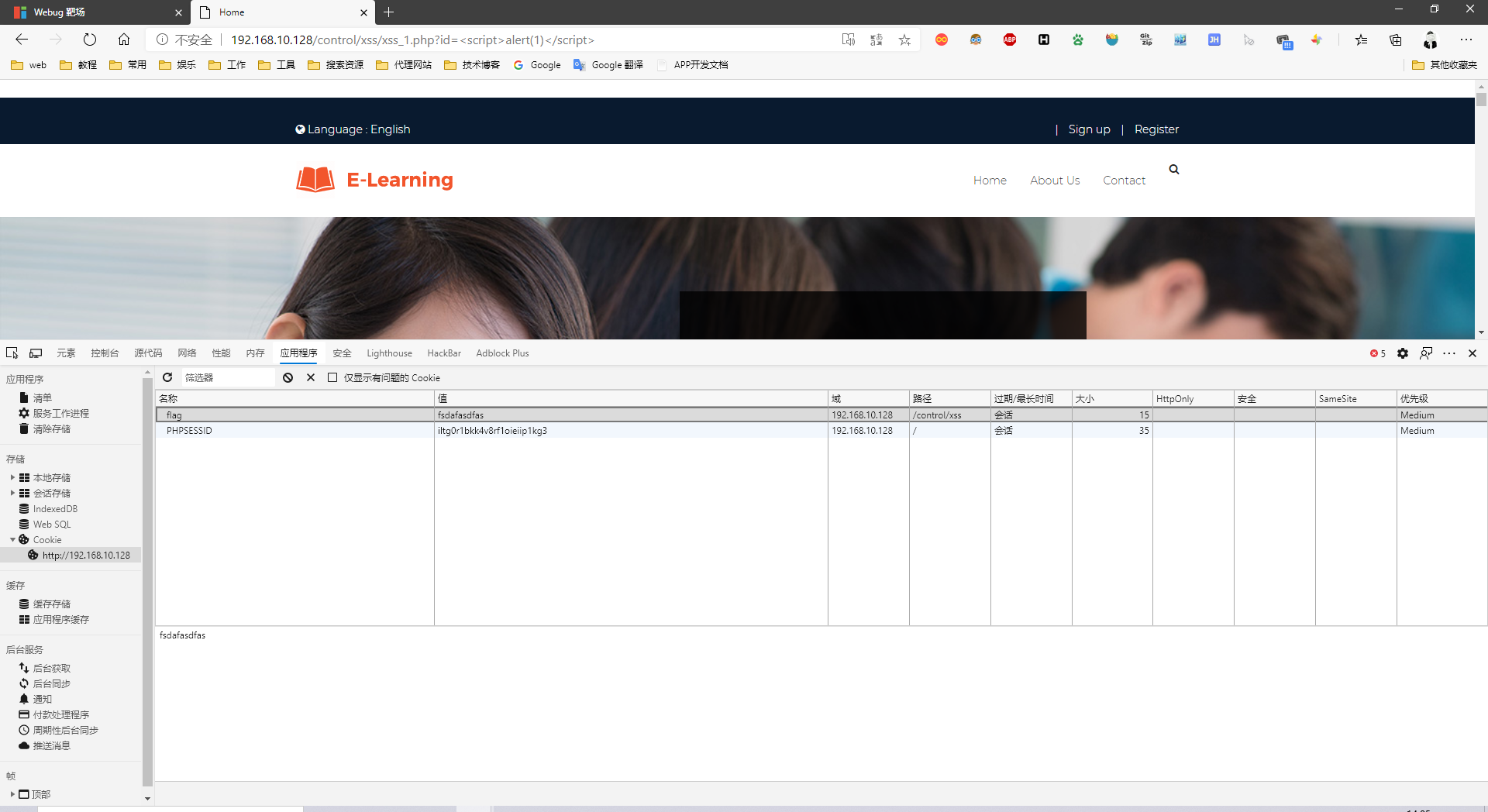

怎么找呢,源代码看过发现没有,F12看一下:

在Cookie中发现了flag,那我们把他输出一下:

ID的参数改成:<script>alert(document.cookie)</script>

成功